Description :

We Need To Go Deep3r

Voir la solution

Dirigeons nous vers Cyberchef afin de tenter de déchiffrer cette longue chaine hexadécimale.

En analysant le début du résultat, on remarque rapidement le mot 7z. Grâce à une recherche rapide , il est possible de déterminer qu’il s’agit de la signature d’un fichier .7z compressé.

![]()

Nous téléchargeons donc le .7z et décompressons le fichier.

Malgré toutes mes tentatives, impossible d’ouvrir le fichier mp3.

Avec un outil tel que Notepad++, il est possible d’ouvrir ce .mp3 afin de l’analyser.

Il est possible de s’appuyer sur la liste des signatures de fichiers de Wikipedia.

On trouve ID3ftypisom au début de notre fichier…

Et si on regarde quelques caractères plus loin, on remarque rapidement un *ÿØÿà␀␐JFIF␀␁* Il suffit à présent de supprimer la première partie de l’entête et ne conserver que la signature du fichier image. Et bien sûr, changer l’extension du fichier en JPEG.

Ouvrons le fichier, à présent.

Ici, nous avons plusieurs informations :

- Un chemin absolu d’une machine sur Windows avec en répertoire EXIF à la racine du disque C

- Un début de phrase et une corruption de l’image

En ouvrant à nouveau le fichier avec un éditeur de texte, il est possible de trouver une chaine de caractère qui ne ressemble pas du tout aux autres : FaussePisteNiceTry

![]()

En la supprimant et en enregistrant le fichier, on peut le ré-ouvrir sans la partie corrompue… Mince, en effet c’était une fausse piste.

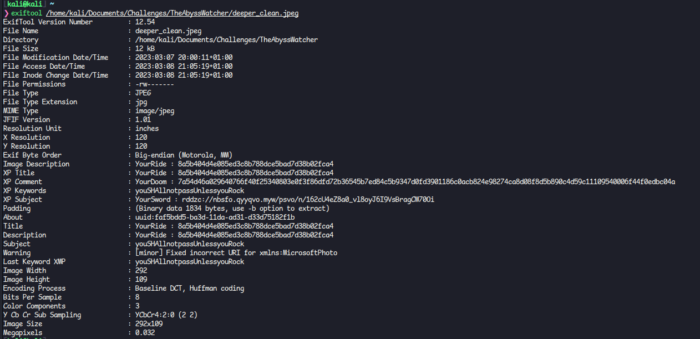

L’indice mentionne un dossier EXIF… et s’il était question de métadonnées EXIF ?

- Sur Windows, il est possible d’y accéder en faisant :

Clic droit > Propriétés > Détails - Sur Linux, un outil bien plus intéressant est disponible : ExifTool

Quelques minutes plus tard, on se retrouve avec ces informations… Intéressant !

YourRide : 8a5b404d4e085ed3c8b788dce5bad7d38b02fca4

YourDoom : 7a54d46a029640766f40f25340803e0f3f86dfd72b36545b7ed84c5b9347d0fd3901186c0acb824e98274ca8d08f8d5b890c4d59c11109540006f44f0edbc04a

YourSword : rddzc://nbsfo.qyyqvo.myw/psvo/n/162cU4eZ8a0_vl8oyJ6I9VsBragCM70Oi

youSHAllnotpassUnlessyouRock

Intéressant…

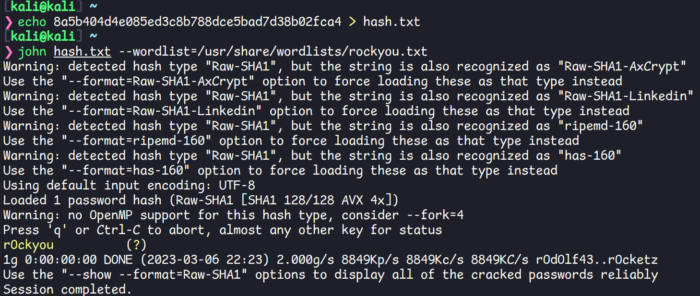

YourRide

YourRide ressemble fortement à un hash, et on peut s’en assurer en utilisant hashid.

La première solution simple est de cracker ce hash en utilisant JohnTheRipper ou Hashcat avec une wordlist classique comme celle de Rockyou.

Excellent, le hash est cracké et on obtient le mot “rOckyou”

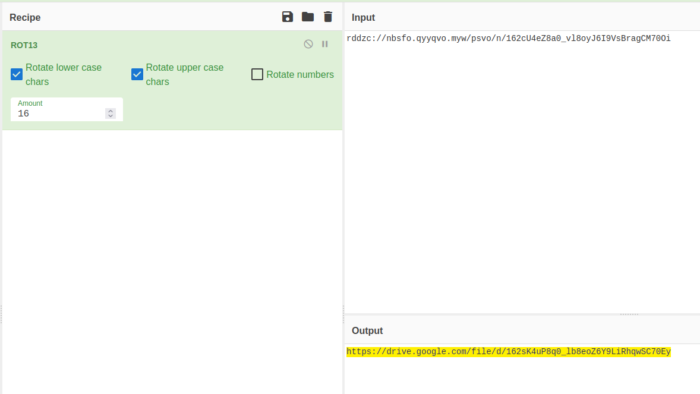

YourSword

YourSword rappelle fortement la structure d’un lien https.

Toujours avec CyberChef, on peut tenter des permutations classiques, en commençant par du ROT.

Modifier l’Amount d’un ROT13 nous permet d’afficher le bon lien.

En allant sur l’adresse url https://drive.google.com/file/d/162sK4uP8q0_lb8eoZ6Y9LiRhqwSC70Ey , nous tombons sur un fichier hébergé sur un drive.

Nous téléchargeons donc le fichier nommé Oddrockyou.zip

Ce .zip est protégé par un mot de passe et bien évidemment, nous tentons “rOckyou” et nous pouvons décompresser l’archive.

Nous récupérons donc un fichier Oddrockyou.txt

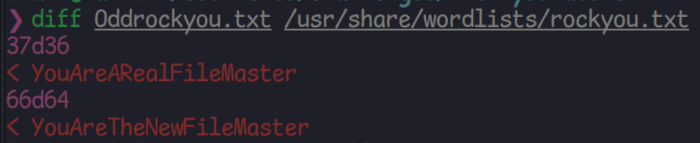

Le fichier Zip

Sous Linux, exécutons la commande diff afin de vérifier la différence entre la wordlist rockyou.txt et la nouvelle wordlist Oddrockyou.txt que nous venons de récupérer.

Nous notons deux mots de passe supplémentaires dans la version de rockyou que nous venons de télécharger : “YouAreARealFileMaster” et “YouAreTheNewFileMaster”

Continuons sur notre lancé et tentons de déchiffrer le dernier hash, YourDoom.

En pipant le hash dans hashid, nous obtenons l’output suivant :

Recommençons, comme précédemment et tentons de déchiffrer le hash à l’aide de JohnTheRipper.

Bon, il faut maintenant préciser le format pour John car celui-ci ne fonctionne pas sans ça.

Après plusieurs essais infructueux, nous finissons par trouver le format valide : Raw-SHA3

Flag !

Et Voilà, nous avons réussi ce challenge et appris à nous servir de JohnTheRipper, et avons aussi appris ce qu’étais une signature de fichier au passage.

Allez, plus qu’à attaquer le prochain chall !