Description :

Joey a disparu… aidez-nous à le retrouver !

Voir la solution

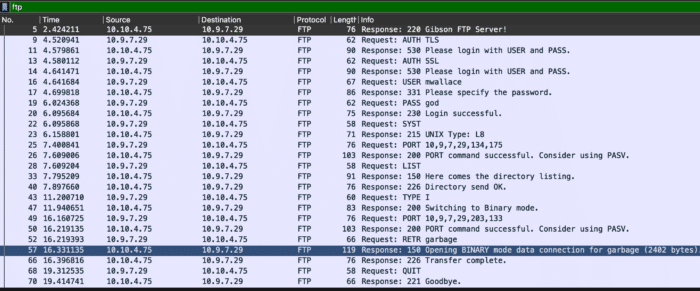

Ouverture du fichier .cap

mwallace:god

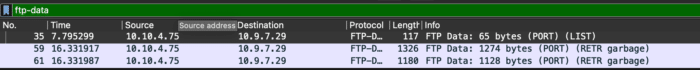

-data dans les filtres, deux requêtes intéressantes apparaissent.

Exfiltration des données

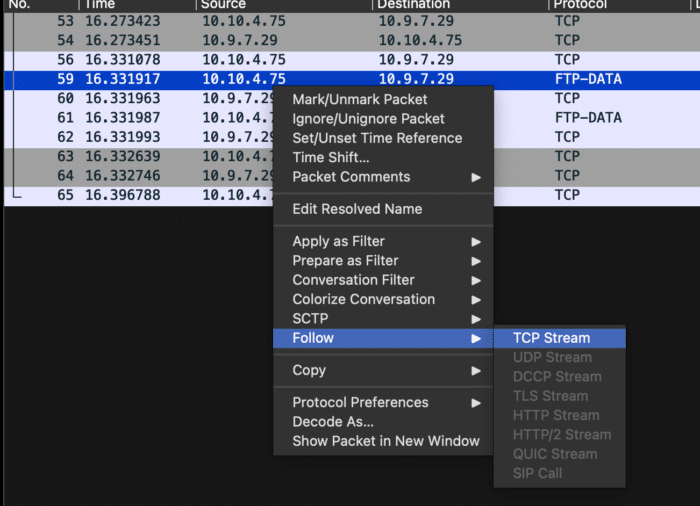

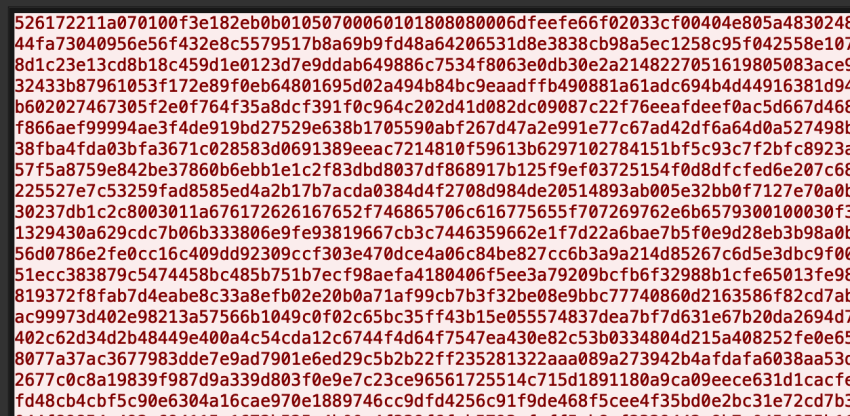

Il est possible d’extraire les données contenues dans la partie FTP-DATA en choisissant l’option Follow => TCP Stream.

On peut remarquer qu’au début de la transmission, on retrouve l’extension d’un fichier : Rar!

L’affichage des données est par défaut en ASCII, il est possible de changer l’affichage des données et d’utiliser Raw

On enregistre le contenu avec Save as…

Et on renomme le fichier en nom-fichier.rar

Crack de Mot de Passe d’archive avec JTR / Hashcat

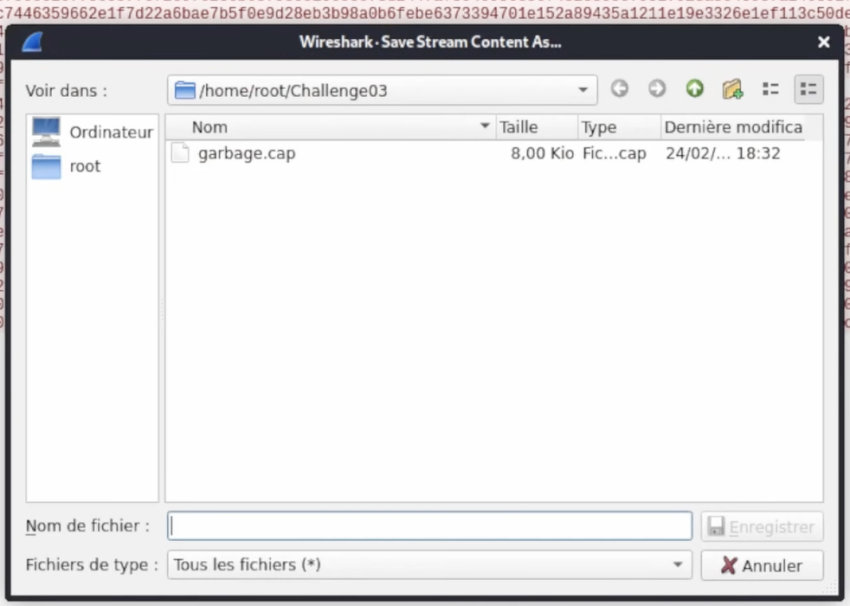

On peut essayer d’extraire l’archive avec le mot de passe god trouvé précédemment dans les communications FTP, mais sans succès.

Prochaine étape, la manière forte !

On extrait le hash du mot de passe de l’archive avec rar2john.

Ensuite je récupère juste le hash dans le fichier h-file.txt (vous pouvez passer le fichier h-file.txt directement dans hashcat, mais je n’ai pas procédé de cette manière).

Puis on crack le hash, avec Hashcat. Cet outil utilise le GPU (processeur graphique / carte graphique) lui permettant donc d’être rapide.

Je repasse donc sous windows pour profiter du dit GPU.

![]()

Quelques secondes plus tard, on obtient le mot de passe plagueman

![]()

Crack de clé privée GPG

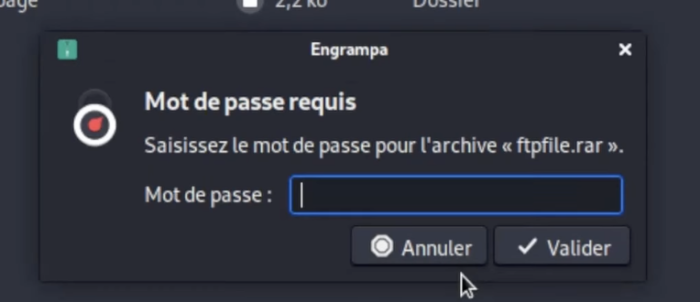

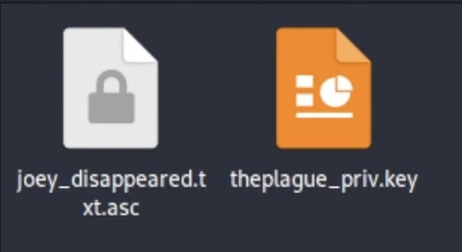

En ouvrant l’archive, on récupère 2 fichiers.

Le premier est un fichier .asc, résultat d’un chiffrement par GPG, alors que le second est un fichier .key, très certainement un fichier clé utilisé pour déchiffrer le premier.

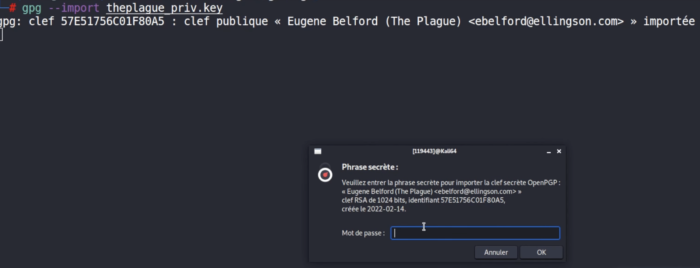

En essayant d’utiliser la clé GPG, on voit qu’on nous demande de saisir un mot de passe que l’on ne connaît pas.

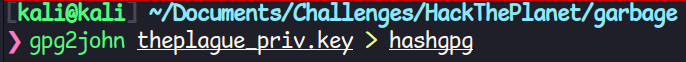

Pour le récupérer, il est possible d’utiliser JohnTheRipper et le script gpg2john.

On commence par récupérer le hash du mot de passe avec gpg2john.

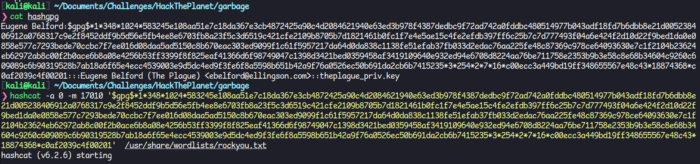

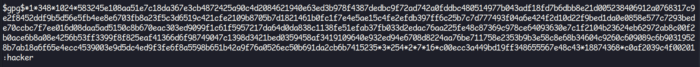

Puis on crack le hash avec hashcat et un dictionnaire classique.

On trouve donc le mot de passe de la clé privée : hacker

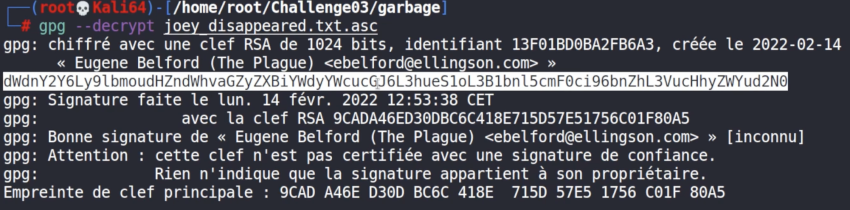

Extraction du message

De retour sur GPG, l’import de la clé privée avec le mot de passe est un succès.

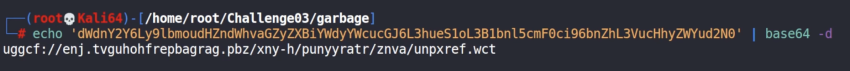

On ouvre et déchiffre le message, pour tomber sur une chaine de caractère en Base64. Une fois décodée, celle-ci donne ce qui ressemble fortement à une URL, mais altérée…

Un petit coup de ROT13 sur CyberChef et on trouve une URL valide :

https://raw.githubusercontent.com/kal-u/challenge/main/hackers.jpg

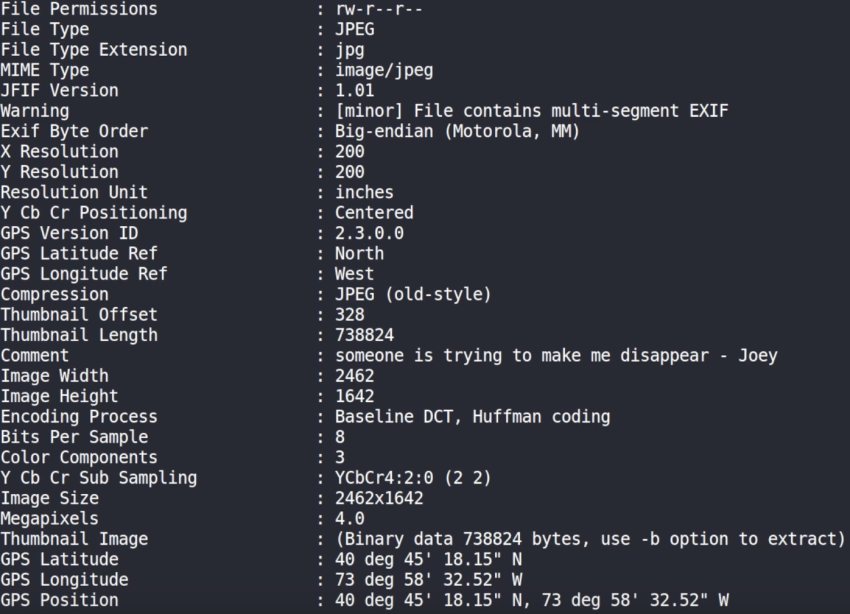

Miner l’image

En utilisant exiftool, on peut voir qu’une miniature est disponible pour cette image (propriété Thumbnail Image).

Avec l’option-b -ThumbnailImage , il est possible d’extraire cette miniature et d’inspecter son contenu.

![]()

Un code QR est visible sur le tee-shirt de Joey !

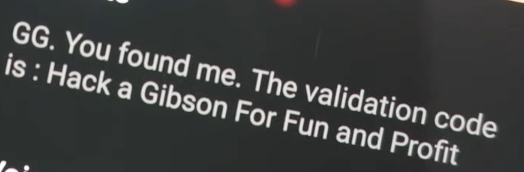

En le scannant via votre téléphone, vous récupérez le code de validation du challenge : Hack a Gibson For Fun and Profit