Description :

Celui-ci, c’est juste pour s’échauffer !

Voir la solution

Extraction de données cachées

Pour la première étape, il n’y a qu’un fichier de disponible et peu d’options… Il est possible que des données soient cachées à l’intérieur et qu’elles soient protégées de l’extraction par un mot de passe (en utilisant Steghide par exemple).

Pour rapidement écarter cette piste, on peut utiliser stegseek qui permet de réaliser des attaques par dictionnaire.

stegseek dll.ini

Cracker le mot de passe de l’archive

L’archive extraite est malheureusement protégée par un mot de passe.

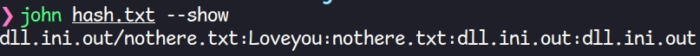

Ici, il est possible d’utiliser JohnTheRipper et le script zip2john pour extraire le hash du mot de passe, puis le cracker avec une attaque par dictionnaire.

zip2john dll.ini.out > hash.txt

john hash.txt --wordlist=/usr/share/wordlists/rockyou.txt

7z e dll.ini.out -p "Loveyou"

Un Aiguille dans une botte de foin

On se retrouve avec un fichier de plusieurs milliers de lignes et la phrase Not here répétée à priori à chacune des lignes…

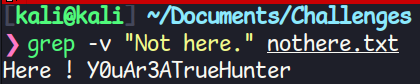

Pour s’en assurer, il est possible de faire une recherche avec Grep, en excluant toute mention de cette phrase.

grep -v "Not here." nothere.txt

Et voilà le code de validation du challenge !